Intro

Voici l’énoncé de ce challenge :

Une femme regarde avec hésitation une table à l’autre bout du café Le Procope, au milieu des conversations de fond des habitués. Sur cette table, un ordinateur allumé est laissé à l’abandon.

ARSINOÉ

à part

Vais-je réellement croissanter mon amie ?

Je m’en voudrais longtemps, même si c’est permis.

Cela suffit. Il est grand temps que je m’élance.

De Célimène, je vais trahir la confiance.

ARSINOÉ

prenant les commandes de la machine

Il semble que quelques intéressants fichiers

Soient protégés par quelque magie noire.

Célimène garde vraiment bien ses secrets.

Il va alors falloir capturer sa mémoire.

Arsinoé s’exécute en vitesse, et récupère le répertoire utilisateur de Célimène dans une clé. À vous d’y récupérer le secret.

Globalement, on récupère un zip dans lequel on retrouve une arborescence classique d’un dossier utilisateur Windows.

Challenge

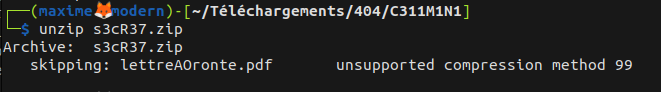

En fouillant dans le dossier utilisateur, on retrouve très rapidement un .zip protégé par un mot de passe qu’il ne semble pas possible de casser, meh.

Je repère aussi rapidement que dans le dossier utilisateur se trouve un dump de la RAM de la machine.

Avec le nom du challenge (Lettres volatiles), je me dis que l’utilisation de volatility va être quasiment obligatoire

Volatilty

Je commence donc à farfouiller un peu partout dans le dump de mémoire fourni à la recherche de ? Je ne sais pas en vérité, le fichier “LettreAOronte.pdf” avant qu’il ne soit zippé? Pourquoi pas !

J’explore ainsi l’historique du navigateur, des téléchargement, j’ai passé le fichier dans Autopsy à la recherche d’un fichier potentiellement supprimé. Rien de concluant. Je pense avoir fait tous les modules de volatility3 mais rien n’est concluant.

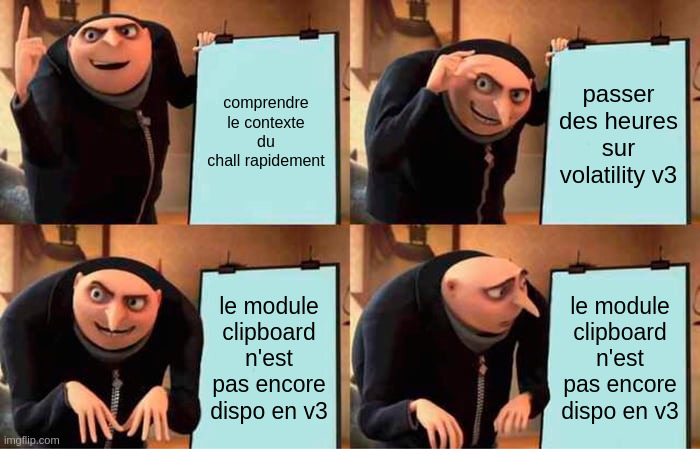

En parralèle de ce CTF, j’ai eu un cours “d’analyses Forensiques”, lors de ce module l’intervenant nous rappelle que la v3 a beaucoup évolué par rapport à la v2 et que certains modules ne sont pas encore dispos en v3.

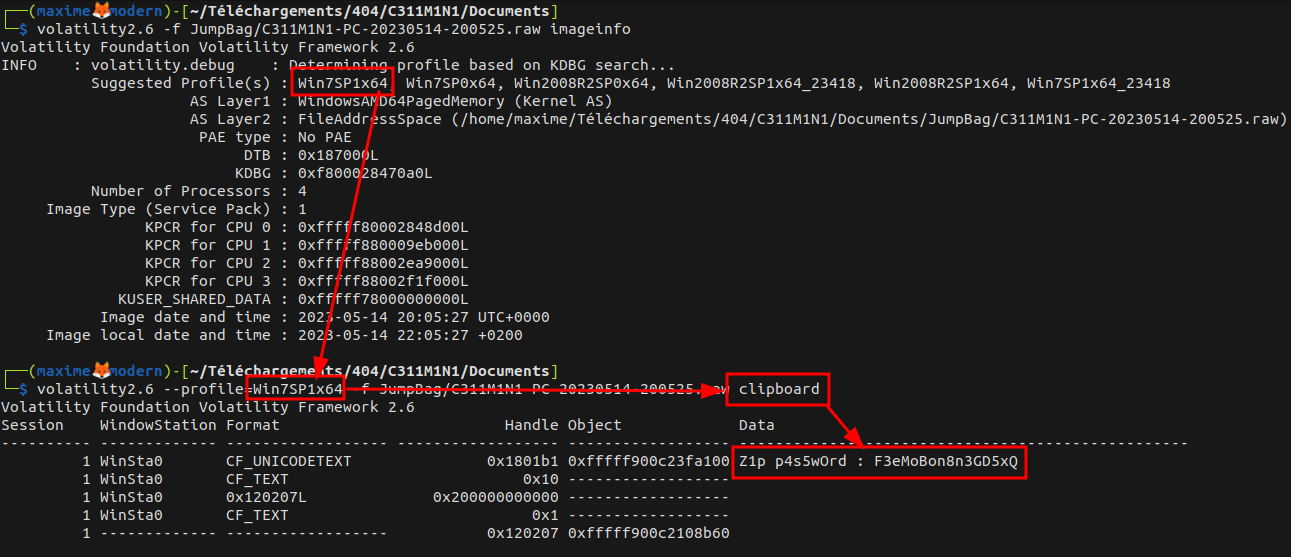

Je vais donc tester avec mon petit standalone de volatility v2.6 et j’essaye d’autre modules, notamment clipboard qui ..

Poof! laisse apparaître un mot de passe.

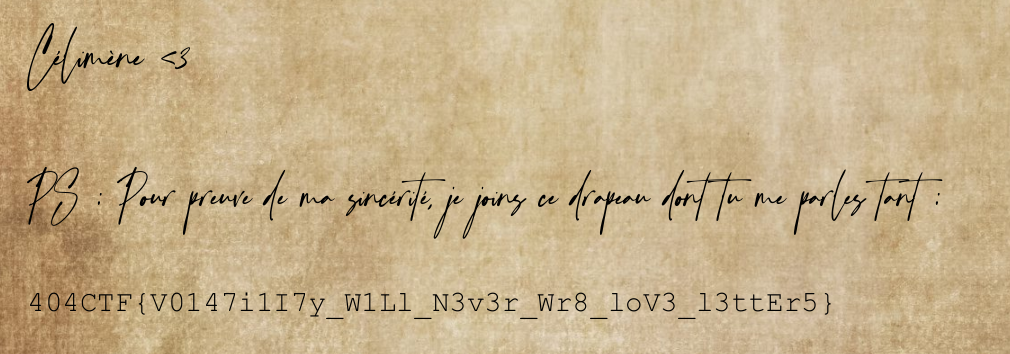

Je déchiffre donc le zip avec ce mot de passe et je suis en mesure de récupérer le PDF avec le flag à l’intérieur 🤗

ReTex

Bon baaaaah, le retex est rapide hein, bien penser à utiliser plusieurs softs différents, et parfois même d’une version antérieure, surtout quand les modules ne sont pas dispos dans la dernière release 🙃🙃